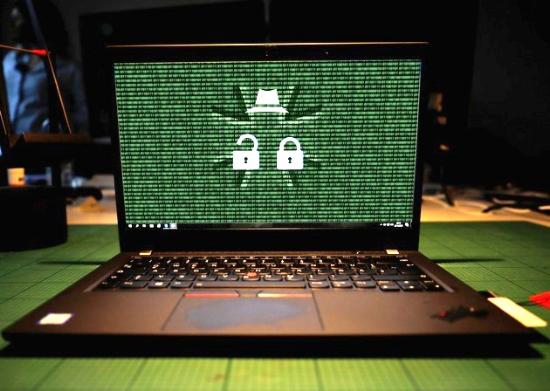

Bundeswehr legal hacken! / Interessierte IT-Sicherheitsforschende sind aufgerufen, bisher unentdeckte Sicherheitslücken gemäß der ab sofort geltenden Regeln aufzudecken und der Bundeswehr mitzuteilen (FOTO)

Bonn (ots) – Die Bundeswehr betritt am 22. Oktober 2020 Neuland im Hinblick auf ihre IT-Sicherheit. Interessierte IT-Sicherheitsforschende sind dazu aufgerufen, bisher unentdeckte Sicherheitslücken durch „gutgesinnte Hackerangriffe“ gemäß der ab sofort geltenden Regeln aufzudecken und der Bundeswehr mitzuteilen. Generalmajor Jürgen Setzer, Chief Information Security Officer der Bundeswehr (CISOBw), stellt im Interview die neue Policy vor. Diese schafft die rechtlichen Rahmenbedingungen, um auf Schwachstellen in eigenen Netzwerken und auf Servern aktiv hinzuweisen. „Im Fokus steht die Sicherheit des eigenen IT-Systems der Bundeswehr, um es den böswilligen Hackern schwerer zu machen in unser Netzwerk einzudringen oder andere Schäden anzurichten“, erklärt General Setzer im Interview. Herr General, seit heute verfügt die Bundeswehr über eine eigene Vulnerability Disclosure Policy der Bundeswehr (VDPBw). Was kann man sich darunter vorstellen? Die Vulnerability Disclosure Policy dient dazu rechtliche Rahmenbedingungen zu schaffen, damit externe Dritte ihre Kenntnisse über Schwachstellen in öffentlichen Bundeswehr-Webauftritten und Netzübergängen sicher mit uns teilen können. Warum ist gerade für die Bundeswehr eine solche Policy wichtig? Die Bundeswehr legt größten Wert auf die Sicherheit ihrer IT-Systeme. Trotz sorgfältiger Implementierung, Konfiguration und Tests können dennoch Schwachstellen vorhanden sein. Die Anwendung der Vulnerability Disclosure Policy der Bundeswehr kann als Ergänzung zu eigenen Untersuchungen Informationen zu unbekannten Schwachstellen und Sicherheitslücken in unseren Systemen liefern. Sie ist damit die Voraussetzung, diese Schwachstellen und Lücken zu schließen und so das Risiko eines erfolgreichen Angriffs gegen unsere IT zu vermindern. An wen richtet sich die VDPBw? Die VDPBw richtet sich an alle IT-Sicherheitsforscherinnen und -forscher, also die gutgesinnten Hacker, die uns als Bundeswehr eine in unseren Systemen entdeckte Schwachstelle mitteilen möchten. Einfach gesagt, fordern Sie nun Hacker aktiv auf in die Netze der Bundeswehr einzudringen. Besteht da nicht für die Cyber-Sicherheit der Bundeswehr eine große Gefahr? Keineswegs. Wir fordern die IT-Sicherheitsforschenden auf, sich an unsere unter http://www.bundeswehr.de/de/security-policy veröffentlichten Regeln zu halten. Dazu gehört zum Beispiel, dass die Schwachstelle oder das Problem nicht ausgenutzt, Informationen über die Schwachstelle auch nicht an dritte Personen oder Institutionen, ohne die Zustimmung der Bundeswehr, weitergegeben werden dürfen. Erkennen wir kriminelle oder nachrichtendienstliche Absichten, oder werden dabei aktive Angriffe auf unsere IT-Systeme, die Infrastruktur und Personen in der Bundeswehr bemerkt, werden wir uns natürlich weiterhin vorbehalten die Strafverfolgungsbehörden zu informieren. Immer wieder wird betont, dass Cyber-Sicherheit nur gesamtstaatlich gewährleistet werden kann. Gibt es denn bereits andere Organisationen, die eine solche Policy nutzen, um Schwachstellen in ihrem IT-System zu identifizieren? Der Geschäftsbereich BMVg sowie die Bundeswehr sind im deutschen Behördenumfeld Vorreiter einer solchen Policy. Bei vielen Wirtschaftsunternehmen in Deutschland (wie zum Beispiel der Deutschen Telekom) hat sich bereits die Möglichkeit der Schwachstellenmeldung als Mehrwert etabliert. Natürlich sind daher auch im Behördenumfeld solche Meldestellen erstrebenswert, denn oft bleiben die Sicherheitslücken unbemerkt und werden dann erfolgreich bei Cyber-Angriffen ausgenutzt. Gefundene Schwachstellen in IT-Systemen werden in der freien Wirtschaft teuer bezahlt. Warum sollen nun gerade Cyber-Spezialistinnen und -Spezialisten Ihnen – ohne finanziellen Ausgleich – helfen das IT-System der Bundeswehr sicherer zu machen? Wir kaufen keine Schwachstellen an. Im Fokus steht die Sicherheit des eigenen IT-Systems der Bundeswehr, um es den böswilligen Hackern schwerer zu machen in unser Netzwerk einzudringen oder andere Schäden anzurichten. Wir setzen auf das Wissen und die Hilfe der Cybercommunity für eine erfolgreiche Cyber Defense in Deutschland und Europa. Zudem nutzen wir meist weit verbreitete kommerzielle Hard- und Software von Herstellern und können als staatliche Institution gegebenenfalls mehr Druck zur Verbesserung von fehlerhafter Software über das Bundesamt für Sicherheit in der Informationstechnik (BSI) auf Hersteller ausüben als dass vielleicht der einzelne Finder oder die einzelne Finderin machen könnte. Wir wissen, die meisten Experten sind auf der Seite der „Guten“ und so erwarten wir hier eher die Motivation, auch etwas Gutes im Sinne des Gemeinwohls zu leisten. Es steht der gemeinsame Sicherheitsgedanke des Internets im Vordergrund. Dafür haben wir Respekt und zeigen dies auch öffentlich. Denn wenn Sicherheitsforschende uns eine Schwachstelle melden, erkennen wir diese Leistung mit der Namensnennung des Entdeckers auf unserer Dankesseite an. Wer kann schon von sich öffentlich behaupten, dass mit seiner Hilfe eine Schwachstelle bei der Bundeswehr gefunden und das Internet wieder ein wenig sicherer gemacht wurde? Als CISOBw sind Sie für die Regelung und Überwachung der Informationssicherheit in der gesamten Bundeswehr verantwortlich. Welche weiteren Tools und Möglichkeiten haben Sie in der Bundeswehr zur Verfügung, um Ihre eigenen Netze zu schützen und sicherer zu machen? Die Bundeswehr verfügt bereits über mehrstufige technische Absicherungsmaßnahmen. Hierzu zählt unter anderem nicht nur die Firewall-, Filter- und Sensortechnologie, sondern auch der Schutz der Endpunkte, an dem unsere Mitarbeiterinnen und Mitarbeiter tagtäglich ihre Arbeit verrichten. Dort können selbstverständlich auch menschliche Fehler oder Unachtsamkeiten auftreten. Dem entgegnen wir mit Ausbildung und Awareness. Zur Überprüfung der Wirksamkeit der technischen und organisatorischen Maßnahmen setzen wir Sicherheitsinspektionen und Auditings, Schwachstellenanalysen, Penetration Testing und Red Teaming ein. Pressekontakt: Kommando Cyber- und Informationsraum Presse- und Informationszentrum Johanna-Kinkel-Straße 2-4 53175 Bonn Tel.: 0228-53683-3333 Email: mailto:kdocirpizcir@bundeswehr.org Weiteres Material: http://presseportal.de/pm/129406/4741260 OTS: Presse- und Informationszentrum Cyber- und Informationsraum ( CIR) Original-Content von: Presse- und Informationszentrum Cyber- und Informationsraum (CIR), übermittelt durch news aktuell

Quelle: presseportal.de